Дигитал: кто это такой?

Фото: открытые Internet-источникиНесмотря на то, что все мы, люди, принадлежим к одному биологическому виду, воспринимаем мы этот мир по-разному. У каждого из нас свои способы как получения информации, так и … Read More

techcraftools

Фото: открытые Internet-источникиНесмотря на то, что все мы, люди, принадлежим к одному биологическому виду, воспринимаем мы этот мир по-разному. У каждого из нас свои способы как получения информации, так и … Read More

Иногда, чтобы раскрыть мошенничество, нужно проявить лишь немного больше внимательности… Фото: открытые Internet-источники Интернет полон мошенничества, поэтому проверки веб-сайтов крайне важны для обеспечения безопасности в сети. Прежде чем посещать новый … Read More

Фото: Gorodenkoff / Shutterstock / Fotodom С развитием сферы искусственного интеллекта появляется все больше новых профессий. Сегодня на их примере мы расскажем, как устроена работа специалистов в данной сфере, какие … Read More

Взгляд на скрытые механизмы, угрожающие вашему бизнесу. Фото: открытые Internet-источники В современном мире киберугроз автоматизированные системы, такие как боты, стали неотъемлемой частью интернет-инфраструктуры. В то время как некоторые боты выполняют … Read More

Фото: Shutterstock / Fotodom Глава ЦБ Эльвира Набиуллина предложила закрепить в законе положение об оплате покупок с помощью универсального QR-кода. «Предлагаем в законе закрепить норму, по которой на кассе будет только … Read More

Что взять, когда выбор так велик? Разбираемся на пальцах вместе. Фото: открытые Internet-источники Когда речь заходит о выборе роутера, бренд Keenetic часто приходит на ум благодаря своей надёжной репутации в … Read More

Как QUIC меняет правила игры в интернет-коммуникациях. Фото: открытые Internet-источники Интернет значительно эволюционировал за последние несколько десятилетий, и вместе с ним развивались и технологии, лежащие в его основе. Одной из … Read More

Фото: Frederic Meylan / Contributor / Getty images Актриса Моника Беллуччи уже несколько десятилетий считается одной из самых красивых и желанных женщин мира, однако поверить в то, что в конце сентября … Read More

Изменение User Agent помогает SEO-специалистам выявлять ошибки и улучшать совместимость сайтов с различными устройствами. Разбираем основные преимущества и мифы, связанные с такой практикой. Фото: открытые Internet-источники Независимо от того, являетесь … Read More

Когда автоматизация превращается в киберугрозу. Фото: открытые Internet-источники Боты – это программные приложения, предназначенные для автоматического выполнения задач в интернете. Эти задачи обычно просты и могут выполняться с большей скоростью, … Read More

Фото: Shutterstock / Fotodom Импортозамещение и укрепление цифрового суверенитета остаются важными задачами, которые будут определять развитие ИТ-сектора в ближайшие годы. Отечественные разработки и решения нового поколения востребованы предприятиями и … Read More

Кадр: фильм «Картонные гангстеры» В России заговорили о героях лихих 90-х: по данным СМИ, пожизненно осужденный лидер Ореховско-медведковского организованного преступного сообщества Сергей Буторин по кличке Ося стал готовиться к возможной … Read More

Фото: Culture Club / Getty Images Портрет Бенито Муссолини в журнале «Сигнал», издававшемся для военнослужащих вермахта. Декабрь 1940 года.. Бенито Муссолини — один из основателей итальянского фашизма и создатель первого в … Read More

Фото: KaryB / Shutterstock / Fotodom Дефицит магния в организме способен вызывать довольно серьезные симптомы: от мышечных судорог до аритмии. Причем тяжелый дефицит может привести даже к ухудшению памяти и … Read More

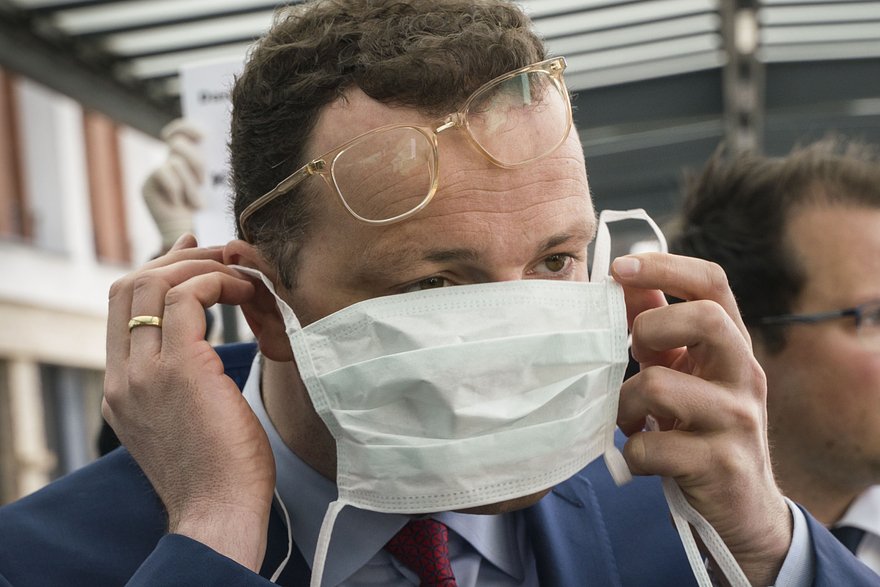

Фото: Frank Rumpenhorst / Globallookpress.com Всемирная организация здравоохранения (ВОЗ) предупредила о высоком риске эпидемии геморрагической лихорадки Марбург — опасного заболевания, напоминающего лихорадку Эбола. Первые случаи зафиксировали в африканской Руанде, однако … Read More

В интернете много мошенников, которые хотят украсть ваши личные данные или деньги. Им будет намного сложнее это сделать, если вы используете двухфакторную аутентификацию. Разбираемся, что это такое, зачем она нужна, … Read More

Все основные браузеры подвержены уязвимости, которая возникла из-за неоднородной реализации механизмов безопасности. Разбираемся в истории 18-летней ошибки и раскрываем опасные способы ее использования злоумышленниками для атак на локальные приложения. Фото: … Read More

Обзорщики постоянно отмечают наличие LLC-контура в схеме компьютерных блоков питания, но немногие понимают, зачем он нужен и как работает. Как работает импульсный источник питания В импульсном блоке питания сетевое напряжение сначала выпрямляется, … Read More